uniapp 后门

关于 uniapp 后门的问题,目前没有权威证据表明 uniapp 官方存在故意植入后门的行为。但作为开发者,需注意以下安全实践:

检查第三方插件和依赖

确保项目中使用的第三方插件来源可靠,定期更新依赖库。某些恶意插件可能伪装成合法工具,需通过官方渠道或社区验证。

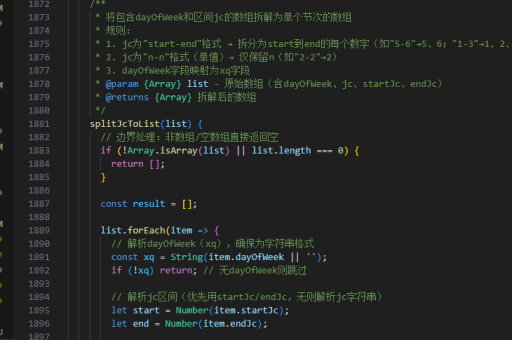

代码安全审计

对核心业务代码进行定期安全审查,重点关注网络请求、数据存储和权限调用部分。使用自动化工具扫描潜在漏洞,如敏感信息泄露或未授权访问。

加固发布包

发布前使用混淆工具(如 proguard)处理代码,避免敏感逻辑暴露。配置 HTTPS 强制校验,防止中间人攻击劫持数据。

权限最小化原则

在 manifest.json 中仅申请必要的权限,过度申请会增加攻击面。动态权限需在运行时明确向用户解释用途。

后端接口防护

即使前端安全,后端接口仍需做好鉴权。采用 token 有效期机制、请求签名验证等方式,避免接口被恶意调用。

官方更新跟踪

及时应用 uniapp 官方发布的安全补丁,关注更新日志中的安全修复说明。旧版本可能存在已知漏洞。

若发现可疑行为,可通过官方漏洞反馈渠道提交证据。开发阶段建议启用调试模式日志,便于追踪异常流程。