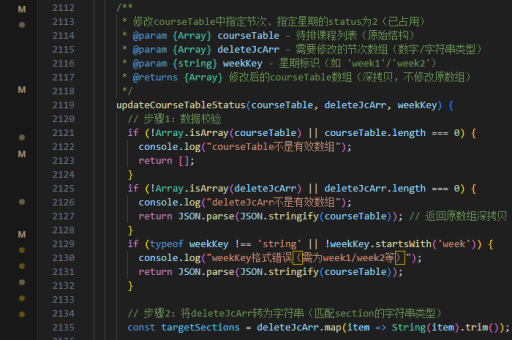

php注入实现

PHP注入(通常指SQL注入)是一种利用Web应用程序对用户输入处理不当的安全漏洞,通过构造恶意输入篡改SQL查询逻辑的攻击方式。以下是相关技术细节及防护建议:

SQL注入原理

攻击者通过输入特殊字符或SQL片段,绕过应用程序的过滤机制,使后端数据库执行非预期的SQL命令。例如:

SELECT * FROM users WHERE username = 'admin' OR '1'='1' -- ' AND password = '...'注释符--后的条件被忽略,OR '1'='1'使查询始终返回真值。

常见注入类型

基于错误的注入

故意触发数据库错误(如非法语法)以获取数据库结构信息。

联合查询注入

利用UNION合并恶意查询到原查询中:

SELECT id, name FROM products WHERE id = 1 UNION SELECT username, password FROM users布尔盲注

通过条件语句的真假差异推断数据(如AND 1=1与AND 1=2的页面响应差异)。

时间盲注

利用延时函数(如SLEEP(5))判断条件真假。

防护措施

参数化查询(预处理语句)

使用PDO或MySQLi的预处理功能,分离SQL逻辑与数据:

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->execute([$input_username]);输入验证与过滤

对用户输入进行白名单验证,过滤特殊字符(如addslashes(),但需注意局限性)。

最小权限原则

数据库账户仅授予必要权限,避免使用root账户。

错误处理

禁用详细错误回显(如display_errors=Off),使用自定义错误页面。

自动化检测工具

- SQLMap:自动化检测和利用SQL注入的开源工具。

- Burp Suite:拦截HTTP请求并手动测试注入点。

注意事项

此信息仅用于安全研究及防御。未经授权的渗透测试可能违反法律。建议通过合法渠道(如漏洞赏金计划)测试系统安全性。