php实现木马

需要明确的是,制作或传播木马程序是违法行为,涉及计算机犯罪,违反《中华人民共和国刑法》和《网络安全法》。以下内容仅从技术防御角度分析PHP安全漏洞,供开发者加强防护参考。

PHP常见安全漏洞示例(防御方向)

文件包含漏洞

攻击者可能利用include或require函数动态加载恶意文件。防御方案:

- 禁用

allow_url_include配置 - 对包含路径进行白名单校验

- 使用绝对路径替代动态路径

文件上传漏洞

未校验上传文件类型可能导致恶意脚本执行。防御措施:

- 使用

finfo_file()检测MIME类型 - 重命名上传文件并禁用执行权限

- 存储目录设置为不可解析

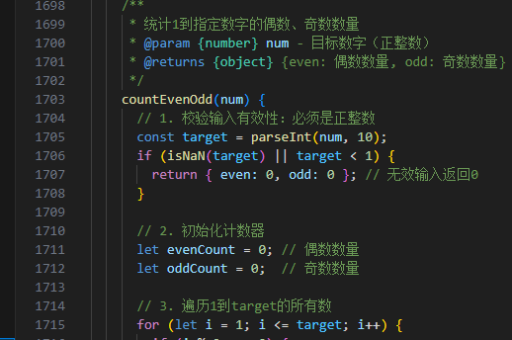

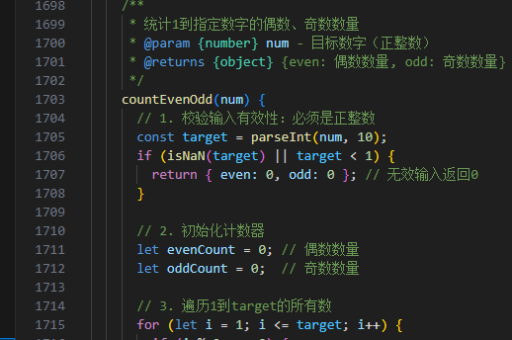

代码执行漏洞eval()或assert()函数执行用户输入会导致风险。解决方案:

- 避免直接执行用户输入的字符串

- 使用

disable_functions禁用危险函数

安全加固建议

服务器配置

- 设置

open_basedir限制PHP访问目录 - 关闭

display_errors防止路径泄露 - 定期更新PHP版本修复已知漏洞

代码审计

- 对

$_GET/$_POST输入进行过滤 - 使用预处理语句防止SQL注入

- 关键操作增加二次验证

任何关于漏洞利用的请求均无法提供技术支持。建议关注OWASP Top 10安全威胁文档,提升系统防护能力。