jquery xss

jQuery XSS 概述

jQuery XSS(跨站脚本攻击)通常指利用 jQuery 的某些功能或方法(如动态插入 HTML、解析用户输入等)时未充分过滤输入,导致恶意脚本被执行。jQuery 本身并非漏洞来源,但不当使用其 API(如 html()、append() 或 $() 解析未过滤内容)可能引入安全风险。

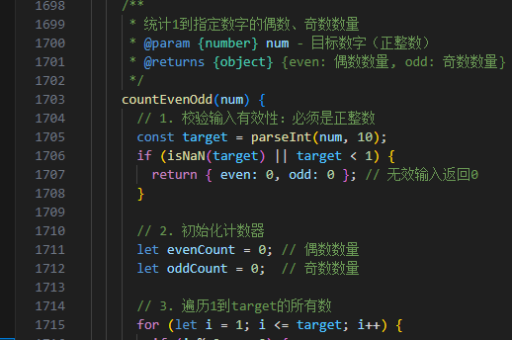

常见的 jQuery XSS 风险场景

动态插入未过滤的 HTML

使用 html() 或 append() 直接插入用户输入内容时,若未转义,可能执行恶意脚本:

// 危险示例:直接插入未过滤的用户输入

$('#target').html(userInput); // 若 userInput 包含 `<script>alert('XSS')</script>` 会被执行通过 $() 解析未验证的字符串

jQuery 的 $() 或 jQuery() 在传入 HTML 字符串时会解析并执行内联脚本:

// 危险示例:解析恶意字符串

$(userInput).appendTo('body'); // 若 userInput 包含 `<img src=x onerror=alert('XSS')>`AJAX 响应未转义

从服务器加载数据并直接插入 DOM 时,若响应包含恶意代码,可能触发 XSS:

$.get('/api/data', function(data) {

$('#content').html(data); // 若 data 包含恶意脚本

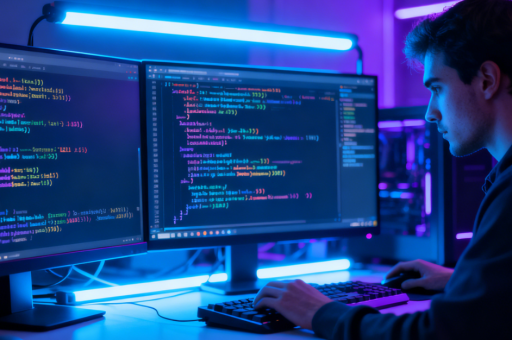

});防御 jQuery XSS 的方法

转义用户输入

使用 text() 替代 html() 或手动转义特殊字符:

// 安全示例:使用 text() 防止 HTML 解析

$('#target').text(userInput);

// 或转义 HTML 字符

function escapeHtml(unsafe) {

return unsafe.replace(/[&<>"']/g, function(m) {

return {

'&': '&',

'<': '<',

'>': '>',

'"': '"',

"'": '''

}[m];

});

}

$('#target').html(escapeHtml(userInput));避免直接解析 HTML 字符串

使用 $.parseHTML() 并限制解析选项,避免执行脚本:

// 安全示例:禁用脚本执行

var safeNodes = $.parseHTML(userInput, document, false);

$('#target').append(safeNodes);内容安全策略(CSP)

通过 HTTP 头 Content-Security-Policy 限制内联脚本和外部资源加载,降低 XSS 影响:

Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline' https://trusted.cdn.com;使用安全的 AJAX 数据处理

确保后端返回的数据已转义,或在前端明确指定响应类型为 text 而非 html:

$.ajax({

url: '/api/data',

dataType: 'text', // 避免自动解析为 HTML

success: function(data) {

$('#content').text(data);

}

});其他注意事项

- 避免使用

eval()或Function()执行动态代码。 - 定期更新 jQuery 版本,修复已知安全问题。

- 对第三方插件进行安全审计,避免引入漏洞。

通过严格输入验证、输出转义和合理使用 jQuery API,可有效减少 XSS 风险。